AirDrop 或許沒有我們想像中那麼安全

唯一的解決方法是關閉藍牙。

蘋果產品之所以吸引人,背後有很大一部分原因是蘋果營造的生態所帶來的便利。例如「接力」「隔空投送」「Wi-Fi密碼共享」等功能,這些獨占的功能允許用戶在不同蘋果設備之間方便快捷地進行數據傳輸以及完成跨設備工作。

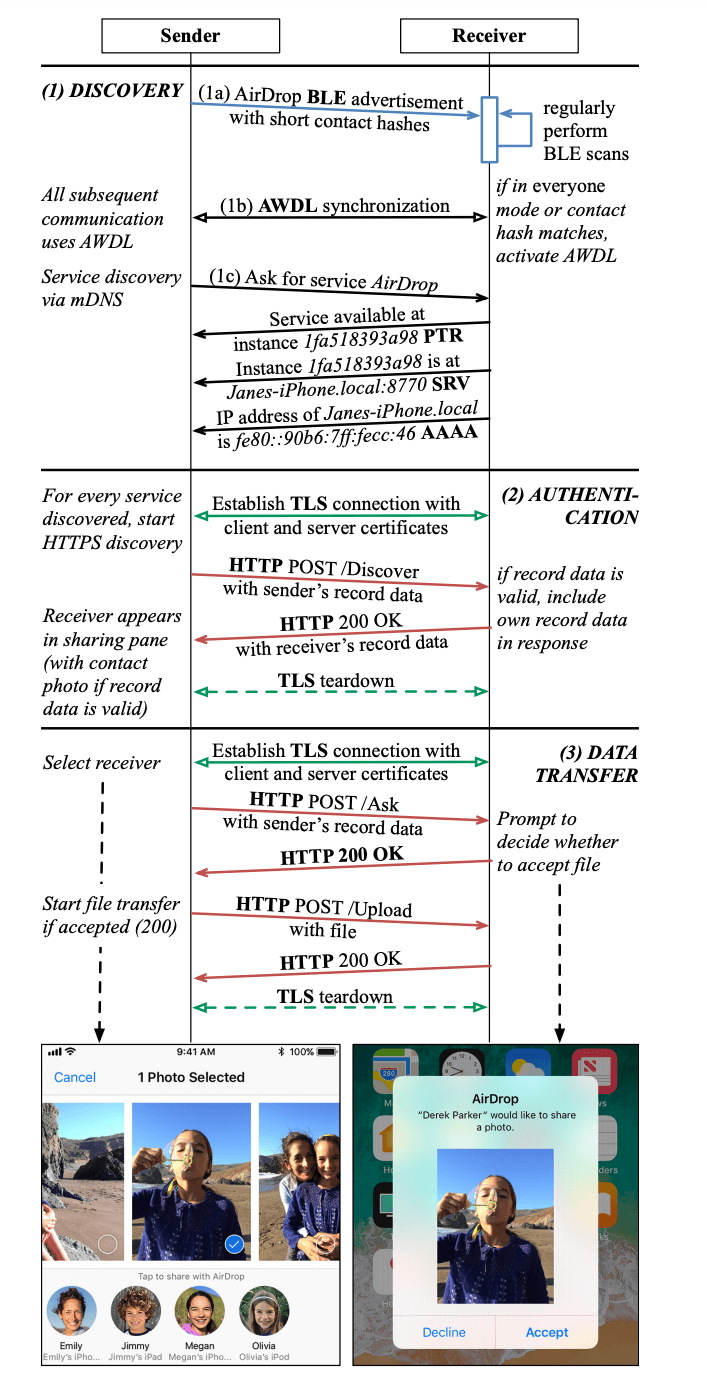

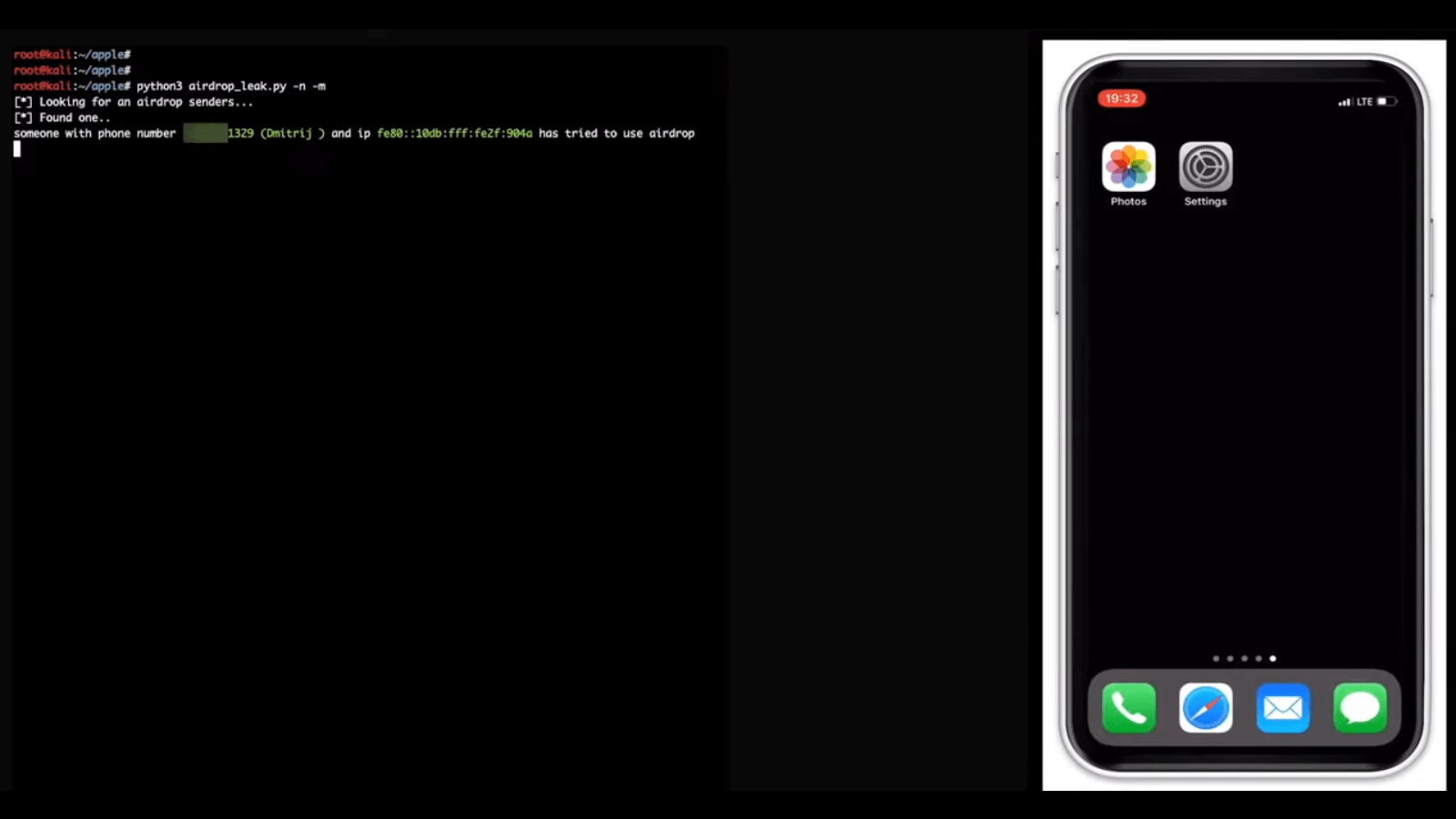

但你有沒有想過,在傳輸過程中設備數據會不會被洩露?最近國外的網絡安全研究人員Hexway發表文章稱,蘋果所營造的生態可能會給用戶帶來隱私洩露的煩惱。Hexway表示,蘋果設備為了保持隨時連接的特性,會經常通過發送大量Bluetooth LE廣播進行通信,即使iPhone處於未使用的狀態下,這一活動仍會進行。如果黑客通過劫持這些BLE信號並成功解謎,就可以獲取通信設備的信息,包括電池、設備名稱、Wi-Fi狀態、操作系統版本信息,甚至是手機號碼和電子郵箱地址。目前「接力」「隔空投送」等功能依靠的是iCloud、藍牙、Wi-Fi技術進行配對和通信。以「隔空投送」為例,在設備中點擊隔空投送之後,會存儲一個2048位RSA身份標識,同時設備還會根據與用戶Apple ID相關聯的電子郵件地址和電話號碼,創建一個「隔空投送」身份標識哈希值。當用戶選擇使用「隔空投送」共享項目時,設備會通過低功耗藍牙(Bluetooth LE)發出「隔空投送」信號。附近處於喚醒狀態且啟用了「隔空投送」的其他設備檢測到這一信號後,會使用其所有者的身份標識哈希值的精簡版本進行響應。而攻擊者只需要靠近這些設備,並創建一個虛擬身份標識哈希值,就能輕鬆獲取發件人的哈希值,從而通過破解來獲得隱藏的電話號碼等信息。

Hexway還指出這些操作是雙向的,這也就意味著攻擊者能夠通過偽裝成BLE廣播來喚起設備完成某些操作。外媒Ars Technica通過測試後表示,他們通過Hexway提供的腳本,在一兩分鐘內從一個酒吧中獲取十幾部iPhone和Apple Watch的設備信息。

雖然在文章的最後,Hexway表示這一發現並不是漏洞,而更像是蘋果生態的一個特徵,但對於經常依賴AirDrop來傳輸文件的人來說可能會造成一定的困擾,目前唯一的解決辦法就是徹底關閉藍牙。